中国「必要な措置とる」 米英の中国企業への制裁発表に

https://www.nikkei.com/article/DGXZQOGM269GY0W4A320C2000000/

『【北京=田島如生】中国外務省は26日、米英両政府が中国国家安全省の関連企業などに制裁を科すと発表したことに反発した。林剣副報道局長は記者会見で「合法的な権益を守るため必要な措置をとる」と述べ、対抗措置を示唆した。…

この記事は会員限定です。登録すると続きをお読みいただけます。』

中国「必要な措置とる」 米英の中国企業への制裁発表に

https://www.nikkei.com/article/DGXZQOGM269GY0W4A320C2000000/

『【北京=田島如生】中国外務省は26日、米英両政府が中国国家安全省の関連企業などに制裁を科すと発表したことに反発した。林剣副報道局長は記者会見で「合法的な権益を守るため必要な措置をとる」と述べ、対抗措置を示唆した。…

この記事は会員限定です。登録すると続きをお読みいただけます。』

ニュージーランド、サイバー攻撃に中国関与と非難

https://www.nikkei.com/article/DGXZQOGM260QW0W4A320C2000000/

『2024年3月26日 10:36 (2024年3月26日 10:56更新)

【シドニー=今橋瑠璃華】ニュージーランド(NZ)政府は26日、2021年に発生した同国議会システムへのサイバー攻撃に中国政府が支援するハッカーグループが関与したとして、中国を名指しで避難する声明を発表した。

NZの情報機関、通信保安局の調査で明らかになった。同局を監督するコリンズ国防相は中国政府が支援するAPT40と呼ぶグループの関与を指摘。「民主制度を妨害するためにサイバー技術を駆使したスパイ…

この記事は会員限定です。登録すると続きをお読みいただけます。』

『21年には攻撃対象や被害状況の詳細を明らかにしていなかった。今回の発表によると、ハッカーがシステムに侵入してすぐに動きを押さえ込むことに成功し、流出したデータに機密性の高いものは含まれていなかった。個別の議員への被害もなかった。

NZメディアによると、王小龍駐NZ中国大使が外務省に呼び出された。王氏は26日の声明で「根拠のない無責任な非難を真っ向から否定し、NZ関係当局に重大な申し入れを行い、強い不満と断固とした反対を表明した」と述べた。』

『ラクソン首相は記者団に「民主主義のプロセスや制度に対する中国の干渉を公にしたのは今回が初めてだ。(中国の攻撃を)公にし、光を当てることはNZにとって非常に良いことだ」と述べた。』

『中国のハッカー攻撃を巡っては、米英両政府が25日に両国の議員らにサイバー攻撃をしたとして中国国家安全省の関連企業などに制裁を科すと発表した。NZは制裁を科さない方針を示している。

隣国のオーストラリアでも警戒感が高まっている。ウォン豪外相は26日に出した声明で、豪州の選挙システムは被害を受けていないと指摘する一方で「中国政府を後ろ盾とする悪質なサイバー活動に対する深刻な懸念」を表明した。』

米英、中国政府系企業に制裁 議員らにサイバー攻撃

https://www.nikkei.com/article/DGXZQOGR25D0D0V20C24A3000000/

※ こういう「ハッキングに対する脆弱性」があるんで、「オンライン投票」に全面的に移行することも、考えものだ…。

※ 第一、「本人確認」をどうするのかの問題もあるしな…。

※ 今の「マイナカード」くらいは、「容易に複製できる。」と豪語されてるしな…。

『2024年3月26日 5:03

【ロンドン=江渕智弘、ワシントン=高見浩輔】米英両政府は25日、両国の議員らにサイバー攻撃をしたとして中国国家安全省の関連企業などに制裁を科すと発表した。英国では選挙管理委員会が保管する選挙人名簿も標的になった。

英国の選管は2021~22年に攻撃を受けた。電子メールや制御システム、選挙人名簿の写しなどを保管するサーバーに不正アクセスがあった。

選挙人名簿にはおよそ4000万人の情報が載っていた…

この記事は会員限定です。登録すると続きをお読みいただけます。』

『選挙人名簿にはおよそ4000万人の情報が載っていたとみられる。英政府は「選挙プロセスに影響はなかった」と説明している。

対中強硬派の英議会議員らも21年に不正アクセスを受けたという。キャメロン外相は「中国の国家関連の組織や個人が、英国の民主的な制度や政治プロセスを標的にしたことはまったく容認できない」と非難した。

「武漢XRZ」という企業と関係者2人に資産凍結などの制裁を科した。同社が情報機関である国家安全省の「フロント企業」としてサイバー攻撃の隠れみのになっていたとみる。

米財務省も25日、武漢XRZと同じ関係者を制裁対象に加えた。 20年には海軍兵学校などに対し、関係者になりすまして偽メールを送る「スピアフィッシング」を展開した。

同省はこのほか議員や外交専門家、ジャーナリストなどがサイバー犯罪の対象になっていると指摘した。防衛産業にかかわる複数の企業にも不正アクセスしていた。

米司法省は関連する7人のハッカーを起訴した。14年間にわたりホワイトハウスや省庁に勤める個人、議員らを標的にしていたと認めた。上院議員の配偶者を標的にしたケースや、20年の大統領選のキャンペーンスタッフを標的にしたものもあった。

ガーランド司法長官は「米国人を威嚇し、中国の反体制派を黙らせ、米企業から窃盗をする中国政府の努力を容認しない」とコメントを発表した。

多様な観点からニュースを考える

※掲載される投稿は投稿者個人の見解であり、日本経済新聞社の見解ではありません。

池上彰のアバター

池上彰

ジャーナリスト・東京工業大学特命教授

コメントメニュー

ひとこと解説 とりあえず大規模なサイバー攻撃をかけて大量の情報を得ることが目的でしょう。

その後、得られた情報を精査することで、たとえば獲得した要人のプライバシーを政治工作に使えないか検討するのでしょう。

なぜ無差別とも思える大規模な攻撃をしかけるかといえば、いわばトロール漁法。大物も雑魚もいっぺんに集めているということです。

中国政府は「無関係だ」と関与を否定するでしょう。否定してみせることができるように表向き”民間企業”にやらせているのです。

2024年3月26日 10:06 』

フォレンジック調査業者が語るランサムウェア感染、情報漏えい復旧の鍵

https://pc.watch.impress.co.jp/docs/topic/special/1574982.html

『提供:

デジタルデータソリューション株式会社

PC Watch編集部

2024年3月25日 06:30

(※『フォレンジック(Forensic)は、もともとは犯罪捜査や法廷での証拠提供のために行われる分析や鑑識を指します。 現在ではサイバーセキュリティの分野でも用いられ、「デジタル・フォレンジック」「コンピュータ・フォレンジック」とも呼ばれます。』)

企業を狙ったコンピュータ犯罪は後を絶たない。その中でも近頃耳にする機会が増えたのが「ランサムウェア」の感染だ。ひとたびランサムウェアに感染すると、業務データが書き換えられてPCが正常に利用できなくなり、犯人からは復旧するための身代金を要求される。業務を復旧させようと、焦って身代金の要求に応じてしまうケースもあるようだ。

しかし、こうしたランサムウェアへの感染において、いかに早く業務を再開するかに主眼を置くのは正しくない。 被害の全貌をしっかりと把握した上で、再発防止策を立ててからでなければ、なんとか業務の再開にこぎつけても、また同じ手口を使われてしまい、その後の被害が拡大してしまうケースが多いからだ。

ランサムウェア以外にも、退職者による情報持ち出しの不正事案が増加している一方だ。情報持ち出しを見過ごしてしまうと、横領や顧客の引き抜きといったさらなる社内不正被害に発展するリスクも考えられる。

こうしたサイバー攻撃の被害や社内不正のトラブルにおいて頼りになるのが、サイバーインシデントや社内不正の調査を専門とする、「フォレンジック(forensic)」の調査会社だ。

現在日本には少なくとも50社以上フォレンジック調査を行なっている会社がある。今回はその中で、警察への捜査協力や、感謝状受賞の実績が多数持っているデジタルデータソリューション株式会社に、フォレンジック調査の現状と、プロの目から見た業者の選び方について聞いた。

記事目次

(1) ランサムウェア感染、真の被害は機密データの流出?

(2) 原因追求を怠るべからず。脆弱性診断や侵入テストが有効

(3) 退職者による機密データ持ち出しにも効力を発揮

(4) フォレンジック調査にふさわしい事業者の選び方とは

ランサムウェア感染、真の被害は機密データの流出?

デジタルデータソリューションが展開する「デジタルデータフォレンジック(DDF)」は、国内44万件以上のデータインシデントに対応してきた同社が運営する、フォレンジック調査の専門部隊だ。

「フォレンジック調査」は、一般ユーザーにとってはまだ耳慣れない言葉だが、PCやスマホを解析してデータの流れや操作履歴を可視化することによって、ランサムウェアなどサイバーインシデントの全貌を明らかにしたり、退職者や従業員による社内情報の不正な持ち出しといった社内インシデントの実態を明らかにすることを指す。

そんなフォレンジック調査の専門家である同社に、具体的な事例をいくつか教えてもらおう。まず1つ目は、ランサムウェアの被害に遭った製造会社の事例だ。

ある製造会社で、製品の出荷時にファイルを開けなくなり、またサーバにもアクセスできなくなった。調べたところバックアップも含めて全てのデータが暗号化されていたことから、LockBitの名で知られるランサムウェアへの感染が発覚。同社へ問い合わせたという事例だ。

このケースでデジタルデータソリューションがまず行なったのは「ファスト・フォレンジック」と呼ばれる、早急な原因解明のための解析だ。

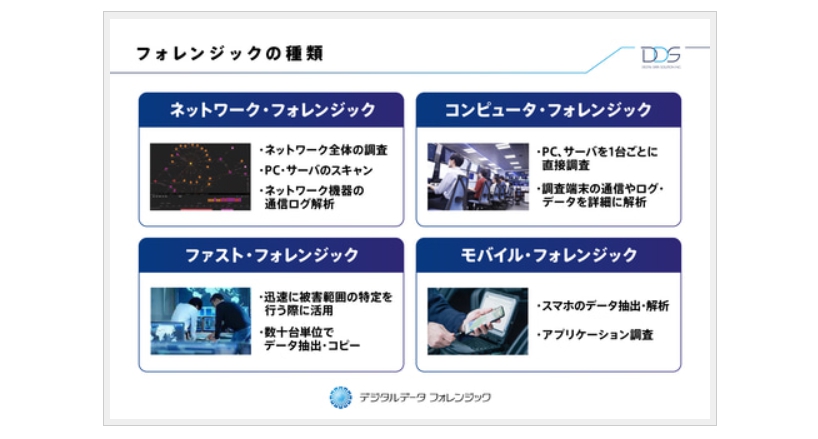

フォレンジックの種類は、大きく分けて「ネットワーク・フォレンジック」「ファスト・フォレンジック」「コンピュータ・フォレンジック」「モバイル・フォレンジック」の4種類がある。調査するデバイスや目的に合わせて使い分けしているという。

製造会社が社内で用いているPCはサーバも含めて千台以上あり、同社が問い合わせを受けた段階では、どのPCが安全でどのPCが感染しているかも判然としなかった。まずはそれらを特定しなければ、業務を復旧するにしても、どのPCを使えば良いのかも判断できない。

「まずは、ファスト・フォレンジックを用いて、企業のネットワーク内にあるPC・サーバに対してスキャンを行ないました。ツールを使って表層的なログを一箇所に集め、相関関係をチェックしました。対象機器が数十台程度であれば、1日で作業を終えられますが、今回のケースでは千台以上あったため、1週間をかけてランサムウェアに感染した端末を特定できました。また、攻撃者がネットワークに侵入した際のログ情報を確認し、どのようにネットワーク内を横断したのか解析を行ないました」(大山氏)。

フォレンジクス事業部エンジニアグループグループ長 大山海児氏

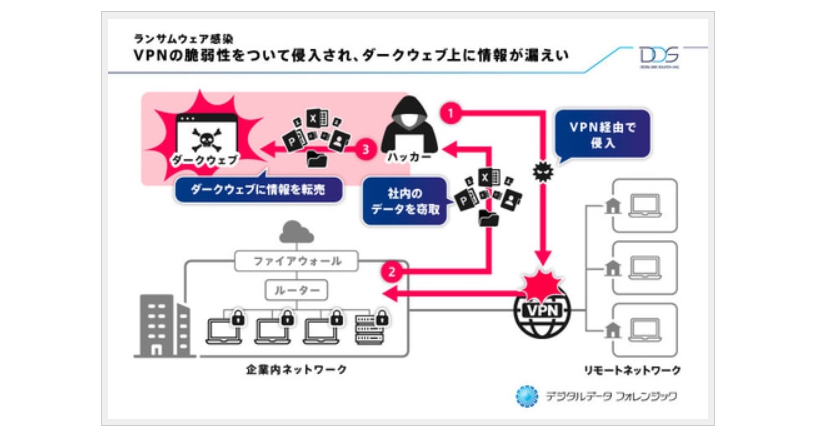

その結果判明したのは、VPNに脆弱性があり、そこから入り込んだ攻撃者によってかなりの数のPCがランサムウェアに感染し、さらにリモート管理用のソフトウェアまでインストールされていたこと。

また情報流出の有無を確認するために並行して行なったダークウェブ調査により、社内で扱っている技術の機密データが、裏のマーケットで販売されていることも明らかになったという。

この製造会社は、デジタルデータソリューションにコンタクトしてきた時点では、ランサムウェアに感染し、システムが使えないため出荷停止の状態だった。依頼企業は純粋に「ランサムウェアに感染した」という事実しか把握していなかった。

実はその裏では外部への技術情報の流出という、企業の根幹を揺るがすような被害が起こっていたわけだ。情報漏えいが起きたとなれば、個人情報保護委員会への報告も必要となる。

もし調査を行なわずに済ませていれば、これらは見逃されていた可能性も少なくない。調査の重要性が垣間見えるエピソードである。

デジタルデータソリューションによると、ランサムウェアの被害に遭遇した企業の中には、業務の復旧を焦るあまり、原因の特定調査を実施せずに済ませようとするところも少なくないという。

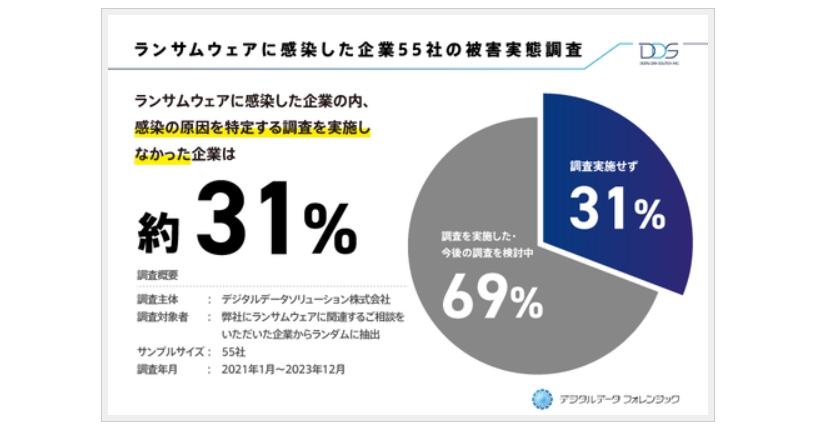

同社が2021年から2023年にかけて55社を対象に行なった調査では、ランサムウェアに感染し、感染の原因を特定する調査を実施しなかった企業は実に31%も占めていたとのことだ。

「現状を把握して同じインシデントが起きないようにするためには、調査は欠かせません。専門家としては確実に業務の復旧をしたいのなら先に調査を行なうことが重要ですね。調査を行なわなかった31%の会社の中には、数回ランサムウェアに感染し、ようやく調査を行なった例もありました。現状の復旧を急ぐよりは、まず調査を行なって原因を特定し、対策を一緒に打っていくことをご提案しています」(大山氏)。

感染原因の調査を行なわない限り再発の可能性が残っているのは明らかだ。

原因追求を怠るべからず。脆弱性診断や侵入テストが有効

デジタルデータソリューションでは、ランサムウェアの感染や不正アクセスなど、すでに発生してしまったインシデントへの対応と並行して、社内ネットワークなどの脆弱性診断や、攻撃者視点でのペネトレーションテスト(侵入テスト)といった診断も推奨している。診断を行なっておくことで、システムの脆弱性を発見したり、社内の機密情報が外部から閲覧できてしまうといったトラブルを未然に防げるというわけだ。

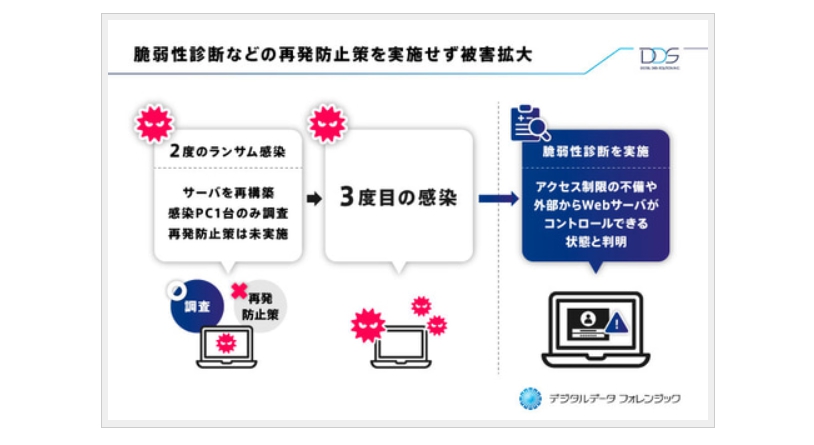

具体的な事例として同社が教えてくれたのは、3回もランサムウェアに感染してしまった、設立40年以上の産業廃棄物処理施設だ。

この処理施設は2度目の感染までは独力で対処していたが、再発防止策を講じないまま事業を続行した結果、実に3度目となる感染が起こってしまい、そこでようやく重い腰を上げて同社に診断を依頼してきたという。

このケースにおいて同社は、攻撃者視点で外部からネットワークに侵入できるか、またどういった不正行為が行なえるのかという、いわゆるペネトレーションテストを実施。その結果、本来であれば契約している取引先しか見られないページが、誰でもアクセスできる状態になっていた。その中には契約書、発注書、見積書、企業の住所などの取引情報が入っていた。さらに、Webサーバ自体が外部からコントロールできてしまう状態にあった。

「このときは、お客様の環境と同じような条件で、ハッカーと同様な手法を用いてペネトレーションテストを実施しました。その結果、お客様のサーバは外部から操作できるような状態であって、脆弱性を悪用すれば、誰でも操作できる事実が判明しました」(大山氏)。

フォレンジクス事業部エンジニアグループグループ長 大山海児氏

この例は、ランサムウェア感染の原因追求や再発防止を怠ったがために被害が拡大した典型例であり、診断をもっとも必要とするケースと言える。

大きなインシデントが発生すれば、業務を何カ月も止める羽目になり、その間の売上がなくなるのはもちろん、顧客や取引先からの信頼も地に落ちる。これに加えてランサムウェアからの復旧には莫大な費用がかかる。それらと比べれば、こうした診断にかかるコストなど安いものだ。

「このような診断は1回で終わらせず、定期的に実施することをおすすめしています。というのはシステムの更新が行なわれたときに、別のところで脆弱性が出てしまうというのは、よくあるパターンだからです。ベストなのは、システムの変更があった後に実施するか、あるいは数カ月に1回といったペースで定期的に実施することですね」(大山氏)。

情報システム部門に携わる人であれば、ネットワーク機器を入れ替えたり、あるいはスタッフが入れ替わったタイミングで、本来は外部に開放されていないはずのサーバが見られるようになるなど、設定ミスが起こりうる経験はあることだろう。こうした状況下で、外部からの不正アクセスに遭遇しないのは、ただの幸運でしかない。定期的な診断が必要だとする同社の言葉には説得力がある。

退職者による機密データ持ち出しにも効力を発揮

ここまで見てきたフォレンジック調査は、ランサムウェアのような顧客や取引先を巻き込んだサイバーインシデントに限らず、退職者や従業員が機密情報を社外に持ち出したり、横領やキックバックの痕跡を消したり、職務怠慢や不当解雇など、社内で発生しているあらゆるインシデントの実態を明らかにする調査にも効力を発揮する。

デジタルデータソリューションのエンジニアがフォレンジック調査を行なっている様子

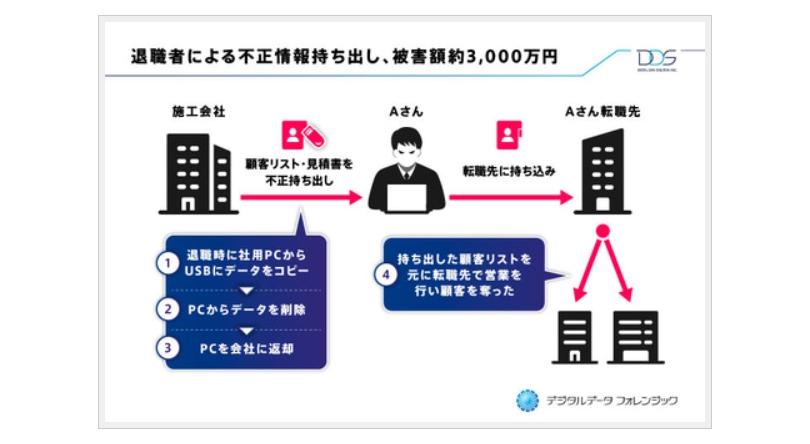

同社が挙げる具体例は、施工会社の元社員が顧客情報を持ち出し、転職先である他社でそれらを流用したという事例だ。

1人目の退職者が後輩に声をかけて数名が同時に退職し、そのまま他社へと移籍。その他社から営業をかけられていると、取引先からの情報が寄せられたことで、顧客情報の持ち出しが疑われ、デジタルデータソリューションへと調査を依頼してきたのだという。

このケースにおいてデジタルデータソリューションが行なったのが、退職者が在籍中に使っていたPCの調査だ。

PCの中にはUSBメモリの接続履歴や、クラウドサービスの利用履歴が残っているほか、削除したメールに関しても復旧させることができる。会社の顧客情報を、USBメモリにコピーして持ち出していたり、メールに添付してプライベートなアドレスへと送信していれば、一発で分かってしまうというわけだ。

調査の結果、メールやクラウドに関しては痕跡は見付からなかったものの、USBメモリを用いて約80件のデータをコピーし、持ち出されていたことが発覚。それらは顧客情報にとどまらず、技術関連の機密データや、取引先に対する見積書などが含まれており、被害総額は約3千万円にもおよぶことが判明したという。

「この案件は、発生から2年ほど経ってお持ち込みいただいたため、端末にメールなどはあまり残っていなかったのですが、USBメモリの履歴はしっかりと残っていました。コンピュータ・フォレンジックで操作履歴を追っていく場合、端末の電源を入れたり切ったりといった一般的な履歴はかなりの頻度で上書きされていくのですが、ファイルの操作履歴はあまり更新されないので、2年が経過していても、残っている可能性は十分にあります」(大山氏)。

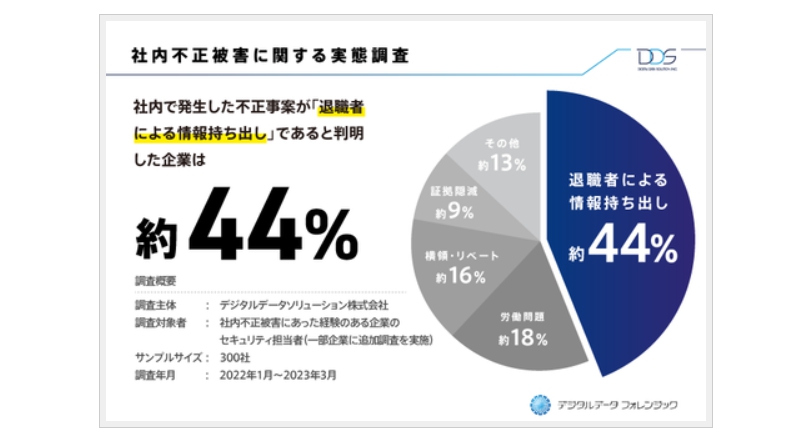

デジタルデータソリューションによると、こうした退職者による情報の持ち出しは非常に多く、同社が2022年から2023年にかけて社内不正被害に遭った企業300社を対象に行なった調査でも、退職者による情報持ち出しは、全社内不正事の44%を占めるなど、ダントツに多かったのだそうだ。

ちなみにこうした案件で、データ復旧の知見があることは同社の大きな強みだ。

「社内不正はその痕跡を隠そうとするため、データの削除やフォーマットを行なったり、デバイス自体を壊す人も出てきます。そのためフォレンジック調査本来のログの解析だけでなく、データ復旧の技術も重要になります」(井瀧氏)。

フォレンジクス事業部事業部長 井瀧義也氏

データ復旧業界で14年連続No.1の実績を持つ同社は、こうしたケースにおいて、同業他社に比べて圧倒的な優位性があるというわけだ。

このほか、メールのレビュー案件も増えているとのこと。これは数年にもおよぶ社内のメールのやり取りの中から、不正を働いた社員が用いた特定のキーワードを含むメールのやり取りだけを探してほしいという調査だ。フォレンジック調査の中でも、特に弁護士などから依頼されるケースが多いという。

いずれにせよ、こうした社内不正の調査は、デバイスの解析によって分かりづらいデータの流れや操作の履歴を可視化するという点において、ランサムウェア感染時の被害状況の把握を行なうサイバーインシデント調査と共通しており、用いられる技術も共通している場合が多く、フォレンジック調査の中で大きな割合を占めているとのことだ。

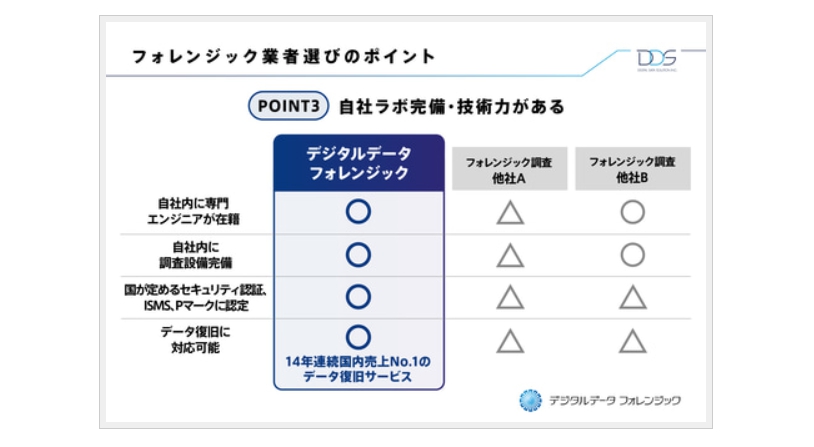

フォレンジック調査にふさわしい事業者の選び方とは

ここまで見てきたようなフォレンジック調査は、まだ新しい分野だけに、いざ自身が当事者となった場合に、どのような事業者を選んで良いのか、判断がつきにくいもの。しかし以下3つのポイントをしっかり守っておけば問題ない。

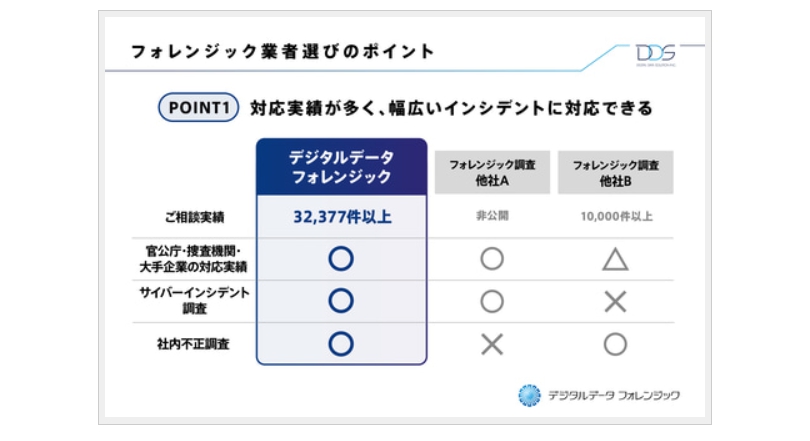

まず1つは、すでにフォレンジック調査についてある程度の実績があること。PC数百台から数千台の大規模な調査を手掛けた実績があるのはもちろん、官公庁や捜査機関、大手法人など、調査に正確性を求められるクライアントからの受注実績がある事業者であることが望ましい。歴史の短い業界とは言え、ある程度の実績があることは、適切な診断をする上で欠かせない。

またフォレンジック調査業者の中には、サイバー攻撃の調査だけを行なっている業者や、社内情報持ち出しの調査だけを行なっている業者もあるほか、法人だけ、個人だけといった具合に、規模を特化している事業者もある。なるべく広範囲の経験があり、かつどのような規模でも対応し得る業者の方が、信頼できることは明らかだろう。

デジタルデータソリューションが2017年1月以降に手掛けたフォレンジック調査は、相談件数を含めて累計3万2千件以上。これらの中には、官公庁や上場企業、大手保険会社などの対応実績も含まれる。さらに警察など捜査機関への協力は、2011年1月以降、相談件数も含めて全都道府県で360件以上と豊富な実績を誇り、感謝状受賞の実績も多数ある。

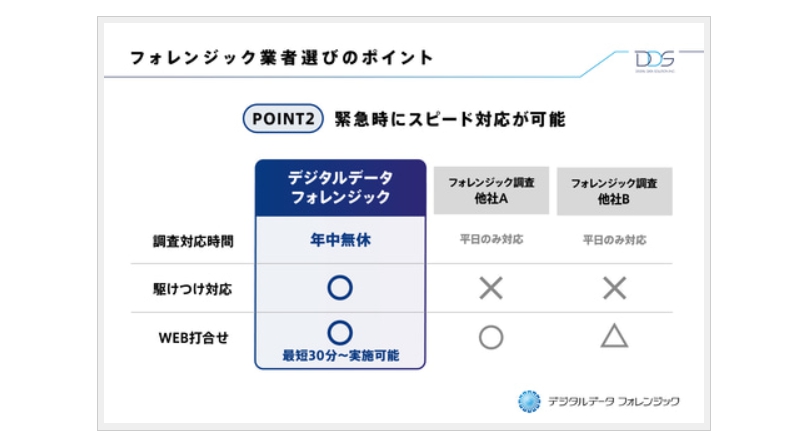

2つ目はスピードだ。特にランサムウェアにおいては、すでに感染の事実や情報漏えいの可能性があると分かっている状況であれば、どれだけ迅速に対応できるかが、成否を決めると言っても過言ではない。

こうした中で、翌営業日まで待たされるようなことがあれば、信頼を取り戻すことなど到底不可能だ。365日の対応が可能なことは不可欠であり、さらに言うならば現地に足を運んでの初動対応も可能であることがベターだ。

デジタルデータソリューションは24時間365日の受付体制を整えており、休日はもちろん年末年始などであっても、インシデントに対して即日の対応が受けられる。初動対応のWeb打ち合わせを初回の問い合わせから最短30分で実施できるほか、即日の現地駆け付けにも対応しているので、突然のアクシデントで社内が大混乱に陥り、何から手を付けて良いか分からない場合も、頼もしいパートナーとなってくれる。

ちなみに上で紹介した製造会社のランサムウェア感染の案件では、3連休中に問い合わせがあり、すぐにエンジニアに連絡を取って当日中に打ち合わせを設定。問題を全部ヒアリングして、翌日には調査・復旧スケジュールの提出に至ったとのこと。このスピード対応は、件の製造会社から高い評価を得られたという。

3つ目は、自社内にエンジニアが在籍しているかつ技術力があること。

フォレンジック調査は、ほかのデータ復旧などの分野とも密接に関係しているだけに、症状に応じてドライブの複製を取り、データの復旧作業にあたるといった、データ復旧のノウハウも必要となる。

これらに対応できるエンジニアが社内に在籍しておらず、外注先に作業を委託しなくてはいけないような事業者では、時間がかかるのはもちろん、コストまで膨れ上がりかねない。

デジタルデータソリューションでは、40名以上のエンジニアが在籍しており、セキュリティ専門資格者も多数在籍している。世界各国から導入した最新の調査・解析ツールを用い、フォレンジック調査にあたっている。これらの調査を自社内で行なうことから、外注による間接コストも発生しない。

「他社の場合、特定のツールを用いての解析技術しか持たない場合も少なくないようですが、事実を調べるために必要な技術は、同じランサムウェアでもそれぞれ異なります。弊社はツールを多数保有していますので、お客様の状況に合わせて適切な技術を提供できることは、技術的な部分での強みだと思っています」(井瀧氏)。

フォレンジクス事業部事業部長 井瀧義也氏

さらに同社はデータ復旧の分野でもエキスパートとして知られた存在であるため、調査を進めるうちにドライブの修復などが必要となった場合も、オールインワンでの対応が可能だ。結果的にこれらは調査期間を引き延ばすこともなく、スピーディーな結果の提出へとつながっていく。

ランサムウェアを中心としたサイバーインシデントの被害や、退職者による情報持ち出しの不正事案は昨今広がる一方で、どのような規模の法人であっても、狙われるのは不可避と言っていい。こうした中、万が一の場合に相談できる相手として、また調査や診断を依頼する相手として、デジタルデータソリューションが運営する「デジタルデータフォレンジック」の名を覚えておいて損はないだろう。 』

国家関与は「戦争免責」、サイバー保険対象厳格に 損保4社

【イブニングスクープ】

https://www.nikkei.com/article/DGXZQOUC190YW0Z10C24A2000000/

『2024年3月15日 18:00

「戦争免責」は海外の損保業界で導入が先行している=ロイター

三井住友海上火災保険など国内損保大手は不正アクセスなどサイバー事故の損害を補償する保険商品で、外国政府が関与する重大な攻撃では保険金の支払いを見送る「サイバー戦争免責」の適用基準を導入する。政府系による大規模攻撃で保険が適用されなくなる恐れがあり、重要インフラを担う企業などで防衛策の見直しが求められる。

ミサイル攻撃など戦争に起因する被害は事前にリスクを算定できないため多くの損害保険は補償の対象

この記事は有料会員限定です。登録すると続きをお読みいただけます。』

中国、アジアでもサイバー侵入か 自国企業を利用

https://www.nikkei.com/article/DGXZQOCB048BB0U4A300C2000000/

『安洵信息技術(I-Soon)のオフィス(中国・四川省、2月20日)=AP

中国が自国企業を使って、サイバー攻撃で外国の情報システムに侵入して情報を収集しているとの疑いが強まっている。このほど同国のIT企業のデータが流出し、東南アジア全域の政府機関などがハッキングの標的になっていることがわかった。アジア域内の企業を通じて、欧米企業の知的財産まで抜き取ろうとしている可能性も浮上している。

2 月中旬、中国のIT企業の安洵信息技術(I-Soon)から500 以上のファイルが

この記事は会員限定です。登録すると続きをお読みいただけます。』

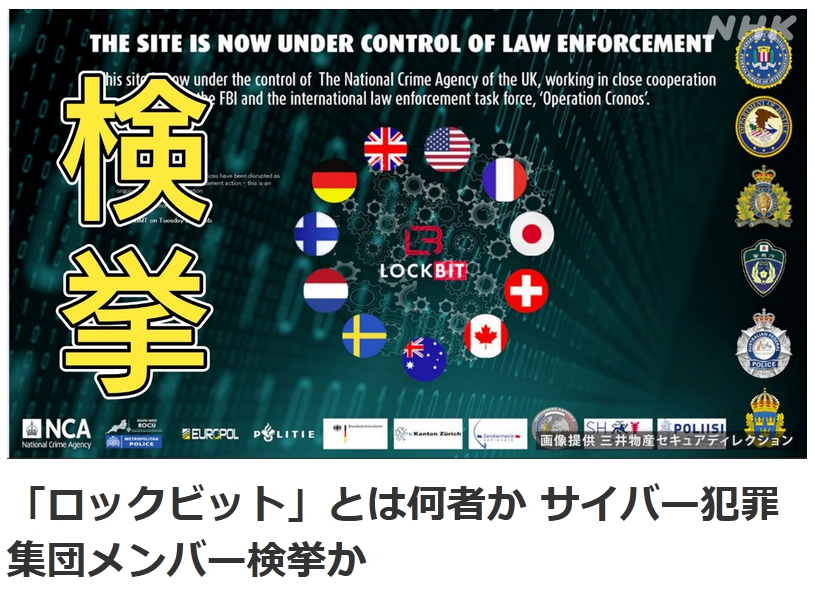

「ロックビット」とは何者か サイバー犯罪集団メンバー検挙か

https://www3.nhk.or.jp/news/html/20240221/k10014365611000.html

『2024年2月21日 19時18分

世界中の企業などを標的にサイバー攻撃を繰り返してきたサイバー犯罪集団「ロックビット」。

そのメンバーと見られる2人を日本など各国の警察から協力を受けたヨーロッパの警察機構が検挙したと20日、警察庁が発表しました。

日本でも去年、名古屋港のコンテナターミナルが3日間、機能不全に陥ったほか、地方の病院なども相次いで被害にあっています。

「ロックビット」とは何者か。

今後、サイバー攻撃の心配はないのか。専門家に聞きました。

目次

「ロックビット」を検挙か

ロックビットの手口は

「ロックビット」を検挙か

ユーロポール=ヨーロッパ刑事警察機構は、身代金要求型のコンピューターウイルス、「ランサムウエア」で、各国の重要インフラにサイバー攻撃を仕掛けたとして、20日までに2人を検挙したと発表しました。

2人は、世界中の企業などを標的に、ランサムウェアによる攻撃を繰り返している犯罪グループ、「ロックビット」のメンバーとみられています。

これは「Operation Cronos=オペレーション・クロノス」と名付けられた国際捜査で、日本やアメリカのFBIなど10か国の法執行機関が参加しています。

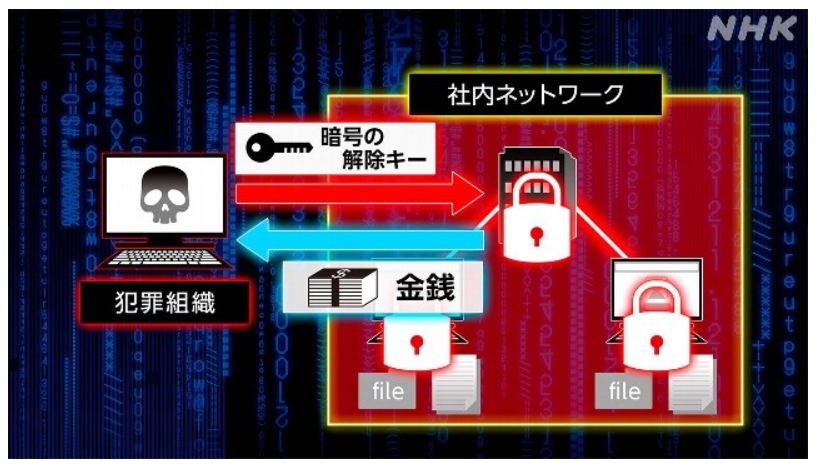

ロックビットの手口は

セキュリティー会社「三井物産セキュアディレクション」によれば、ロックビットは2019年の夏ごろから活動が確認されている国際的なハッカー集団。

その手口は、ランサムウエアを使ってターゲットの組織のサーバーに保管されたデータなどを暗号化して事業を停止に追い込んだ上、解除を引き換えに身代金を脅し取るというものです。支払いに応じなければ、インターネット上の闇空間=ダークウェブに自身が設けた「リークサイト」に機密情報を次々と公開してしまいます。

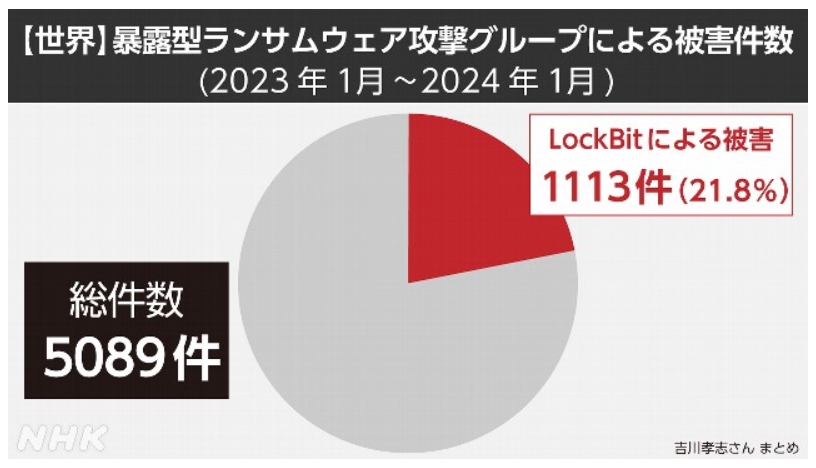

「抜きん出た存在」

三井物産セキュアディレクションの上級マルウェア解析技術者の吉川孝志さんによりますと、ランサムウエアを使う攻撃グループは世界で140あまりが確認されています。

去年1月からことし1月までの1年あまりで攻撃を受けた可能性があるのは5089件で、このうち、ロックビットによるものは1113件に上ります。

つまり全体の2割あまり、5件1件はロックビットによる攻撃という計算になります。

吉川孝志さん

ほかの犯罪グループと比べても攻撃件数が抜きん出ており、最も活発なグループで、世界にとって大きな脅威だ

警察庁によりますと、日本では、企業や病院など、これまでに100件以上の被害が確認されているということです。

2023年は、名古屋港のコンテナターミナルで、およそ3日間にわたりコンテナの積み降ろしができなくなる事態になりました。

名古屋港コンテナターミナル 2023年7月

また2021年には徳島県の町立病院で電子カルテのデータなどが暗号化され、およそ2か月にわたり産科などを除いて新規患者の受け入れを停止。2022年には大手タイヤメーカーや大手食品メーカーなども被害を受けたことがわかっています。

まるで「企業」

NHKでは専門家とともに、ここ数年、ロックビットの動きを追ってきました。

これまでの取材では、ロックビットが使っていたダークウェブ上のリークサイトは、まるで企業の公式ホームページのようになっていることを確認しました。攻撃した企業について紹介するページのほかにも、さまざまな仕掛けを施していました。

ランサムウエアを使ったサイバー犯罪組織の場合、ウイルスの開発などは組織が行っているものの、実際にそれを使って攻撃を行うのは「アフィリエイト」と呼ばれる「業務提携者」が担っています。

いわば、分業体制となっているのです。

ロックビットはリークサイトを通じて、広く「アフィリエイト」を募っていました。

まるで一般企業のように履歴書の提出や面接が用意されていて、こうした試験をパスすれば攻撃に参加できる仕組みになっていました。

悪の道に誘う「報奨金」

数年前には、エンジニアを悪の道に誘うサービスまで打ち出していました。世界中のIT技術者に対して、自分たち、ロックビットに関する「ぜい弱性」の情報を提供してくれれば、それを有償で買い取るというものでした。

ロックビットのサイトで掲載された「バグ報奨金プログラム」の紹介

これは一般には「バグ報奨金プログラム」と呼ばれるもので、ソフトウエアやサービスを開発・提供している企業が、さらに安全性を高めようと、外部の人から情報を受け付け、情報を寄せてくれた人には報奨金を支払うという仕組みです。

企業は、ホワイトハッカーたちが寄せてくれた情報で、製品やサービスのセキュリティーを高めているのです。

ロックビットは、この制度を、いわば悪用していたのです。

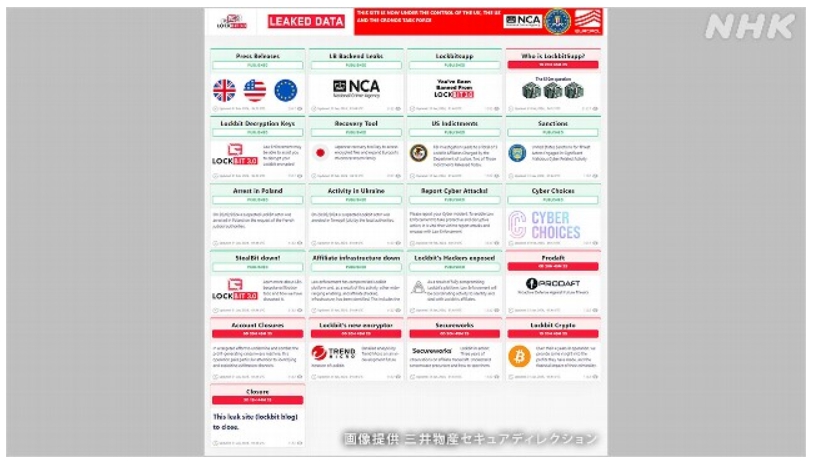

押収された「リークサイト」のいま

「現在、このサイトはオペレーション・クロノスなどの管理下にある」。

今回の捜査で、ロックビットのリークサイトは各国の捜査機関に「押収」された状態になっています。

押収画面

捜査に参加した機関の国旗などが掲載されていて、サイトが押収されていることを示す文章が表示されていました。

さらに、押収前までは、被害企業名が一覧で書かれていたページも、代わりにプレスリリースが掲載されていたり、今回の逮捕がポーランドとウクライナで行われたことを紹介する文章に書き換えられたりしています。

このページでは、日本の警察が開発し、ユーロポールに提供したツールの紹介も行われています。

警察庁によりますと、実際に盗まれたデータの回復に役立てられたということです。

長年、ランサムウエアの攻撃グループの動向などを追ってきた吉川さんは、今回の摘発について、影響は大きいと指摘します。

吉川孝志さん

サイバー犯罪者はさまざまな国に分散して活動しており、さまざまな国の捜査機関などが連携する必要がある。日本の機関もしっかりとした存在感を示すことができていてほかの犯罪者にも非常に強力な抑止力になると考えられる

これで「終結」なのか?

今回の国際捜査で、はたして、彼らの犯行は止まるのか。残念ながら、難しいといわざるをえないと、吉川さんは指摘します。

これまでにもハッカー集団によるサイバー犯罪は、グループの一部のメンバーが検挙されるなどのケースはあったものの、その後、名前を変えるなどして活動を再開させるケースも多いといいます。

たとえば「ブラックキャット」を名乗るグループも去年12月に今回と同様に法執行機関によってサイトが押収されました。ところが、ブラックキャットはその数時間後にはサイトを復活させ、いまも攻撃を続けています。

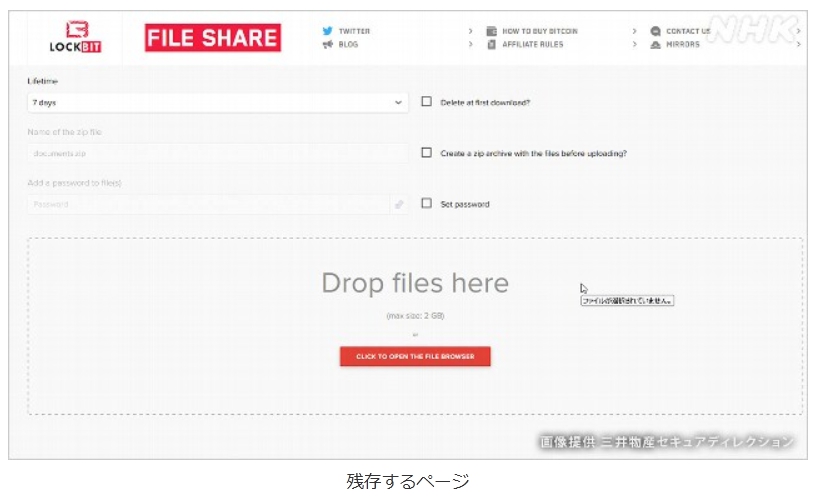

残存するページ

実際、吉川さんが調べたところ、ロックビットのリークサイトのサーバーはすべてストップしているわけではなく、一部には、いまだ稼働しているとみられるものも見つかっています。

吉川孝志さん

彼らはまた新たなリークサイトを立ち上げ、攻撃グループの名前を変え、攻撃の継続を模索する可能性は高いと考えられる。国際的な圧力を維持し、追跡と摘発の努力を強化し継続することが重要だと言える

対策は?「基本を確実に」

一度、攻撃を受けてしまえば、事業が困難になることもありうるランサムウエアによるサイバー攻撃。私たちは、どう備えればいいのか。

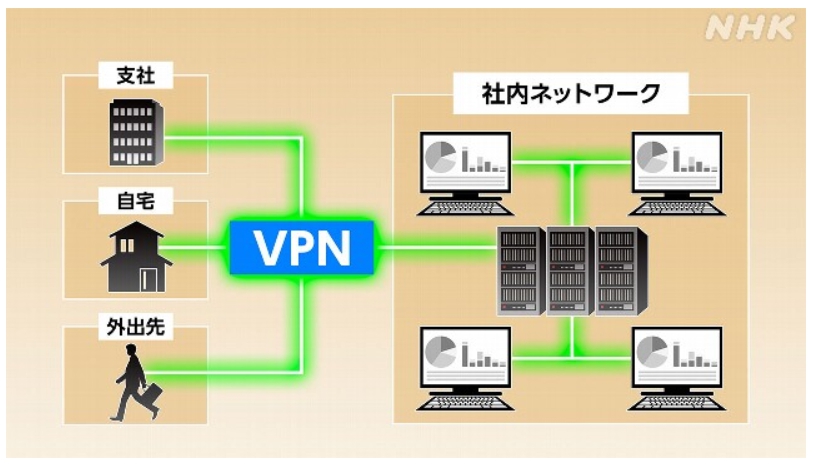

吉川さんによれば、ランサムウエアの攻撃では、業務でリモートから組織内へアクセスするために利用するネットワークの境界にある機器が狙われることが多いといいます。

具体的には「VPN」や「RDP」などのぜい弱性が狙われたり認証情報が盗まれたりするといったケースです。

ぜい弱性への対応は、機器や基本ソフト=OSを最新の状態に保つことが最も重要で、アップデートを確実に行う必要があります。

さらに本人確認のための方法を複数用意する「多要素認証」の導入なども求められます。

また最近、吉川さんが見落としがちなケースとしてあげるのは、メール経由での感染です。

ランサムウエアとは無関係にみえる別のマルウエア=悪意のあるプログラムにメールを通じて感染した場合でも、あとからランサムウエアをもってきて攻撃する手口もあるということです。

万が一、攻撃されても、すぐに復旧できるよう、データのオフラインでのバックアップを行うことのほか、事前に対応計画を策定しておくことなども重要です。

吉川孝志さん

吉川孝志さん

対策の多くは従来から言われてる基本的なものだが、やはりなかなかできていないからこそ攻撃が続いてしまっている。基本的な対策を改めて見直し、多層的に取り組んでほしい

国境なきサイバー空間で、長らく捜査の手が及ばなかったハッカー集団ですが、近年、これまでにない国際連携によって、少しずつ、事態は動き始めています。

ユーロポールは、捜査を通じて収集された膨大な量のデータが法執行機関に保管されていることを明らかにしていて、今後、グループのリーダーなどの検挙などに向けて活用されるということです。

日本の警察庁も、外国の捜査機関との連携をさらに強化し、取り締まりや、実態解明を進めるとしています。

企業の運営者やそこで働く私たちは、こうした捜査を見守りつつ、攻撃から確実に身を守る取り組みを進める必要があります。』

サイバー攻撃犯罪集団「ロックビット」メンバーか 2人を検挙

https://www3.nhk.or.jp/news/html/20240221/k10014365611000.html

『2024年2月21日 11時02分

警察庁は日本など各国の警察から協力を受けたヨーロッパの警察機構が、世界中の企業などを標的にサイバー攻撃を繰り返す犯罪グループ、「ロックビット」のメンバーとみられる2人を検挙したと、20日発表しました。

「ロックビット」は、日本でもこれまで企業や病院など100件以上の被害が確認されています。

警察庁によりますと、ユーロポール=ヨーロッパ刑事警察機構が、身代金要求型のコンピューターウイルス、「ランサムウエア」で、各国の重要インフラにサイバー攻撃を仕掛けたとして、20日までに2人を検挙しました。

2人は、世界中の企業などを標的に、ランサムウェアによる攻撃を繰り返している犯罪グループ、「ロックビット」のメンバーとみられ、日本を含む10か国の警察が捜査に協力したということです。

「ロックビット」は身代金の支払いに応じない場合、盗んだデータを闇サイトなどで公開する手口で知られ、企業や病院など、これまでに100件以上の被害が確認されているということです。

また今回の事件では、日本の警察が開発し、ユーロポールに提供したツールが、盗まれたデータの回復に役立てられたということです。

警察庁は、外国の捜査機関との連携をさらに強化し、サイバー空間での犯罪の取締りや、実態解明を進めるとしています。

「ロックビット」日本でも企業や病院で被害

「ロックビット」は2019年の夏ごろから活動が確認されている国際的なハッカー集団で、日本でも去年、名古屋港のコンテナターミナルがサイバー攻撃を受け、3日間にわたりコンテナの積み降ろしができなくなったほか、2021年には徳島県の病院が電子カルテのデータなどが暗号化され、およそ2か月にわたって産科などを除いて新規患者の受け入れを停止するなどの被害が出ています。

手口は身代金要求型のコンピューターウイルス、「ランサムウエア」によるサイバー攻撃で、ターゲットの組織のサーバーに保管されたデータなどを暗号化して事業を停止に追い込んだ上、解除を引き換えに身代金を脅し取るというものです。

セキュリティー会社「三井物産セキュアディレクション」によりますとランサムウエアを使う攻撃グループは世界で140余りが確認されていてことし1月までの1年間で攻撃を受けた可能性があるのは5089件あり、このうち、ロックビットによるものは1111件、全体の2割余りに上っています。

「検挙後 名前変えるなどで活動再開するケースも」

上級マルウェア解析技術者の吉川孝志さんは「ほかの犯罪グループと比べても攻撃件数がぬきんでており最も活発なグループで、世界にとって大きな脅威だ」としています。

吉川さんによりますと、日本に関係する組織への攻撃も相次いでいてこれまでに少なくとも68件確認されているということです。

このうち2023年は、名古屋港のコンテナターミナルで、およそ3日間にわたりコンテナの積み降ろしができなくなる事態になったほか、2021年には徳島県の町立病院で電子カルテのデータなどが暗号化され、およそ2か月にわたり産科などを除いて新規患者の受け入れを停止、また2022年には大手タイヤメーカーや大手食品メーカーなども被害を受けています。

吉川さんは「サイバー犯罪者はさまざまな国に分散して活動しており、さまざまな国の捜査機関などが連携する必要がある」とした上で、今回の摘発について「日本の機関もしっかりとした存在感を示すことができていてほかの犯罪者にも非常に強力な抑止力になると考えられる」としています。

一方で、ハッカー集団によるサイバー犯罪は、グループの一部のメンバーが検挙されてもその後、名前を変えるなどして活動を再開させるケースも多いということで、今後も警戒は必要だとしています。

対策としては、「VPN」といったネットワーク機器を常に最新の状態に保つこと、多要素認証の導入、データのオフラインでのバックアップなどがあります。

三井物産セキュアディレクションの吉川さんは「対策の多くは従来から言われてる基本的なものだが、やはりなかなかできていないからこそ攻撃が続いてしまっている。基本的な対策を改めて見直してほしい」と注意を呼びかけています。』

オーストラリア、サイバー攻撃で制裁 関与のロシア人に

https://www.nikkei.com/article/DGXZQOGM2330M0T20C24A1000000/

『2024年1月23日 15:51

【メルボルン=今橋瑠璃華】オーストラリア政府は23日、2022年に起きた民間健康保険大手へのサイバー攻撃に関与したロシア人を特定し、制裁を科したと発表した。サイバー攻撃に関して制裁を発動する初の事例となった。

22年に発生した民間健康保険大手「メディバンク・プライベート」へのサイバー攻撃では9700万人の顧客情報が流出。生年月日や国民健康保険番号のほか、個人の医療記録が盗まれ、一部はダークウェブ…

この記事は会員限定です。登録すると続きをお読みいただけます。』

ロシア情報機関がサイバー攻撃 英、「政治介入」と非難

https://www.jiji.com/jc/article?k=2023120701304&g=int

『【ロンドン時事】英政府は7日、ロシアが長年にわたり要人らに対して大規模なサイバー攻撃を仕掛けていたと非難する声明を出した。ロシアの情報機関、連邦保安局(FSB)が背後にいると特定した上で、「民主的プロセスへの介入を狙った継続的な企て」だと糾弾した。

名古屋港でシステム障害 ロシアからサイバー攻撃か

声明によると、要人らへの攻撃は少なくとも2015年から開始された。偽サイトに誘導して個人情報を盗み取るフィッシング攻撃などで複数政党の議員が被害に遭ったほか、シンクタンクや大学関係者、記者、NGO関係者も標的とされた。19年の総選挙に先立ち、ロシアのハッキングで情報漏えいがあったが、「政治介入の試みは失敗に終わった」という。 』