ホンダを標的に開発か、ランサムウエア「EKANS」解析で見えた新たな脅威

(外薗 祐理子 日経クロステック/日経コンピュータ)

https://xtech.nikkei.com/atcl/nxt/column/18/00989/062400028/

『パソコンやサーバーのファイルを暗号化し、解除のための身代金を要求するランサムウエアが、特定の企業を狙う標的型に進化している。ホンダを襲ったとされるランサムウエアを解析した日本のセキュリティー技術者は工場を持つ製造業や医療機関などが狙われると警鐘を鳴らす。

サイバー攻撃でホンダの工場が停止

ホンダは2020年6月8日にサイバー攻撃を受け、世界的な大規模システム障害を起こした。国内外の工場で生産や出荷が一時止まったほか、本社などで働く従業員のパソコンが使えなくなるなどオフィス系のネットワークシステムにも影響が出た。この影響で生産を停止した米オハイオ州の乗用車工場やブラジルの二輪工場は現地時間の6月11日までに復旧した。

同社はサイバー攻撃を受けた事実は認めるものの、詳細については「セキュリティー上の観点から公表しない」(広報)とする。これに対し、セキュリティー専門家の間ではホンダはランサムウエアの感染被害に遭ったとする見方が強まっている。

ランサムウエアとはマルウエア(不正で有害な動作を引き起こす意図で作成された悪意あるソフトウエアや悪質なコード)の一種だ。コンピューターに侵入してファイルを暗号化して使用不能にしたうえで「元に戻したければ身代金を払え」という内容の脅迫文を操作画面に表示する。ランサム(ransom)とは英語で「身代金」という意味だ。身代金の支払いにはビットコインなどの暗号資産(仮想通貨)が使われる。

半年間の感染台数は世界で9台

ホンダへのサイバー攻撃に使われたランサムウエアは「EKANS(エカンズ)」または「SNAKE(スネーク)」と呼ばれる種類といわれる。EKANSは2019年12月に見つかった比較的新しいランサムウエアだ。

トレンドマイクロによると同社の製品がEKANSを検出した端末の台数は2020年6月までに世界でわずか9台のみ。「EKANSは不特定多数へのばらまき型攻撃で使われるのではなく、特定の企業や組織を狙った標的型攻撃で使われる」と同社の岡本勝之セキュリティエバンジェリストはみる。

実際にEKANSは、2020年5月の欧州最大級の民間病院運営会社であるドイツのFresenius(フレゼニウス)へのサイバー攻撃や、6月のイタリアのエネルギー大手Enel Group(エネルグループ)へのサイバー攻撃でも使われた。

ホンダでシステム障害が起こった2020年6月8日、セキュリティー専門家の1人がマルウエア検索サイト「VirusTotal」にホンダのサイバー攻撃に関わったとされるランサムウエアの検体を登録した。この検体の内部構造を三井物産子会社の三井物産セキュアディレクション(MBSD)が解析した。

ホンダ内部のネットワークかを自己判断

「ホンダ内部のネットワークでしか動作しないように作り込まれていた」――。こう話すのは解析に当たったMBSDの上級マルウェア解析技術者である吉川孝志氏だ。吉川氏は検体の5つの特徴を割り出した。

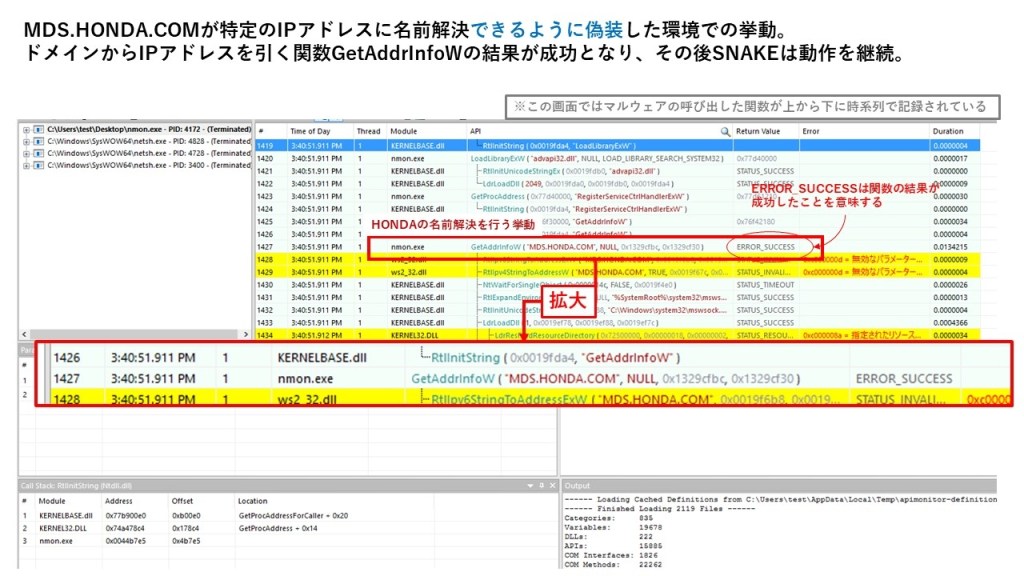

第1の特徴は、ホンダの社内ネットワーク内部にいると確認できた場合のみ感染を広げるように作られている点だ。

具体的には、「mds.honda.com」という外部に公表されていないホンダ社内ドメインの名前解決を試み、その結果が「170.108.71.15」という特定のIPアドレスであるかをチェックする。上記IPアドレス以外であれば何もしない。

特定のIPアドレスに名前解決ができる環境で動かすとEKANSは動作を継続する

(出所:三井物産セキュアディレクション)

吉川氏によれば上記IPアドレスはホンダの米法人のものだという。「情報流出していたのかハッキングしたのかは分からないが、攻撃者はあらかじめホンダの社内ネットワーク情報を収集してから(マルウエアを)開発したと推測できる」(吉川氏)。

』

『第2の特徴は、通信妨害にWindowsが備える正規のファイアウオールを使う点だ。今回の検体は名前解決できる環境にいると分かると、ファイルの暗号化に先立ってネットワーク通信を妨害する。これにより端末内部の多くのソフトが通信できなくなる。

今回の検体はWindowsが備えるネットワーク設定ツールを使って正規のファイアウオールの設定を変える。「マルウエア自体の機能を使うと不正な挙動としてマルウエア対策ソフトに発見されやすくなる。正規のファイアウオールを使うのは検知から逃れるためと考えられる」(吉川氏)。暗号化が終わればファイアウオールの設定を戻し、通信に対する妨害を解く。

さらに今回の検体はネットワーク通信を妨害した後に、暗号化の邪魔になりそうな様々なサービスを強制終了させる。吉川氏の解析によると、強制終了リストには主要なセキュリティーベンダーのマルウエア対策ソフトやバックアップソフト、データベースソフトのほかICS(産業制御システム)機器関連などもあったという。

パソコンの異変に気づいたIT担当者が対処しにくくするため、リモートデスクトップ(RDP)などの遠隔操作ソフトも強制終了する。WordやExcelといったオフィス系ソフトをはじめ、「強制終了リストに記載されているプロセスだけでも1500ぐらいある」(吉川氏)。

「膨大な強制終了リストを攻撃者が毎回作っているとは考えにくい。他のランサムウエアも同様のリストを持っており、おそらくアンダーグラウンドで共有されているのではないか」と吉川氏はみる。

ドメインコントローラーとそれ以外を見分ける

第3の特徴は、暗号化に際してそのコンピューターがドメインコントローラーかそれ以外かを見分ける点だ。ドメインコントローラーとはあるネットワークドメインにおけるアカウントやアクセス権限などを一元的に管理するサーバーや、それを動かすコンピューターを指す。

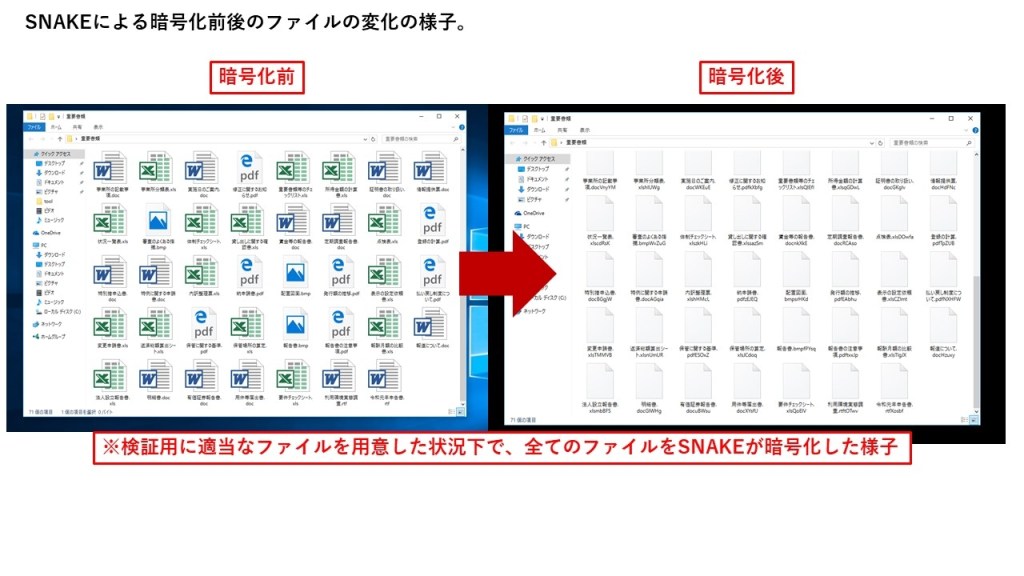

通常のランサムウエアはファイルを暗号化した後で脅迫文を送りつける。しかし今回の検体の場合、ドメインコントローラーではないコンピューターについてはシステムファイル以外の全ファイルを暗号化するだけで、脅迫文は送らない。暗号化されたファイルには暗号化前のファイル名やAESキーなどを含むフッターを追加し、さらにその末尾に「EKANS」という5文字を入れ込む。

検証用に用意したファイルをEKANSが暗号化した

(出所:三井物産セキュアディレクション)

今回の検体が起動したコンピューターがドメインコントローラーの場合はファイルを暗号化せず、パブリックデスクトップなどに脅迫文のみを送る。脅迫文には「企業ネットワークを突破してファイルを暗号化した。復旧にはファイル復号ツールを購入する必要がある」旨のメッセージと連絡先メールアドレスを記載する。

なぜドメインコントローラーにのみ脅迫文を送るのか。吉川氏はその理由を「一般社員が脅迫文を見てもあまり意味がない。工場などは無人環境でシステムを運営するケースも多いため、効率を考慮してシステム管理者だけに送る設定にしたのだろう」と推測する。

「今回の検体の一連の挙動はドメインコントローラーに侵入できる前提で開発されていることを示唆する。最近のランサムウエアは暗号化前に情報を抜き取るケースも多い。今回の検体がファイルを盗んだ形跡は現時点では確認していないが、ホンダが内部情報を抜き取られた可能性はゼロではない」(吉川氏)。

過去ホンダを襲った「WannaCry」と異なる特徴

第4の特徴は、米Google(グーグル)のGo言語で開発されている点だ。Go言語であればWindows用に開発していてもMac用やLinux用に転用が容易だ。このメリットは攻撃者にとっても当てはまる。

さらにGo言語はC言語などに比べてコンピューターが自動的にコードを記述する割合が高く、人間が記述するコードが少ない。そのため「解析者からするとどのコードを攻撃者が意図して書いたのかが分かりにくい」(同)。この点も攻撃者に有利に働く。

第5の特徴は、自身を複製して他のシステムに拡散する「ワーム」機能がないという点だ。2017年にホンダや日立製作所など世界中の企業を襲った「WannaCry(ワナクライ)」や「NotPetya(ノットペチャ)」と呼ばれるランサムウエアはワーム機能を備えていたために被害が急拡大したとされる。

「ワーム機能を付けると攻撃者が意図する範囲を越えて攻撃が拡散する可能性がある。攻撃者はドメインコントローラーに侵入できる前提だったため、自分の想定以上に被害を広める必要はないと判断したのではないか」。こう吉川氏はみる。

さらに吉川氏は「近年のランサムウエアはばらまき型より、今回の検体のように攻撃対象の企業に挙動を合わせて開発する傾向が高くなっている」と指摘する。とりわけシステム停止が業務に甚大な損害をもたらすため、身代金の支払いが期待できる製造業や医療機関、個人情報を扱う法律事務所などが標的になっているという。

ばらまき型はマルウエアをセキュリティー企業などに収集され対策されやすいうえ、個人のパソコンに感染する場合もある。これに対し、多額の身代金を払ってでもシステム停止を回避したい業種や企業に的を絞ってランサムウエアを開発するほうが対策されにくく身代金をせしめやすい――。今回の検体の分析からはこうした攻撃者の動向が読み取れる。

テレワーク常態化に合わせた対策が急務に

ホンダにEKANSが侵入したのか、侵入したとすればどういう経路だったのかは明らかになってはいない。吉川氏は「一般的に標的型ランサムウエアはRDPやVPN(仮想私設網)などを入り口にするケースが多い」と話す。

テレワークがニューノーマル(新常態)として広まるなか、企業はRDPなどのサービスが不必要に外部に公開されていないかを確認したり、アクセス制限を再確認したりといった対策が欠かせない。さらにネットワークセグメントの細分化や重要データの定期的なバックアップ、バックアップデータの隔離などの対策も追加する必要があるだろう。』

※ 「エモテット(Emotet)」もヒドかったが、この「EKANS(エカンズ)」というのも、ヒデーな…。

世界中がリアル・ウイルスでてんやわんやしている間にも、「コンピュータ・ウイルス」の作成者たちは、黙々と仕事に勤しんでいたわけだ…。みんなが「巣ごもり」「自主隔離」していたんで、却って怪しまれなくて、好都合だったかもな…。

大体、上記の記述にある「内部者情報」も、エモテット(Emotet)の攻撃で抜いたという可能性は無いのか…。

エモテット(Emotet)+EKANS(エカンズ)の「合わせ技」とか、ウンザリな話しだ…。

オレのところにも、「Amazon account-update」を名乗る「標的メール」が、1日平均2個は送付されて来るぞ…。「あなたのアカウントの更新ができませんでした。つきましては、ここにアクセスして、対処して下さい。」というものだ…。

前は、「送信者」の名義が明らかに怪しいものだったので、すぐに分かるような代物だったが、最近は「巧妙化」して、htmlメールの「ソース」を表示して、調べないと「分からない」ように進化している…。

それでも、「形態」がいつも似たようなものなんで、それで分かる…。何かの「ひな形」を使っているんだろう…。

しかし、それでも「標的メール」フォルダに移動したりしないとならないので、オレの人生は削られる…。ウンザリな話しだ…。

Win7までは、ジャストシステムのShurikenというメーラーを使っていた…。これは、メールの自動分類機能が優れていて、愛用していた…。だけど、Win10になってから、うまく動作しなくなった…。それで、泣く泣くThunderbirdに替えた…。これだと、タグとマークは付けられるが、Shurikenのような自動分類機能は見あたら無い…。それで、大分手間が増大してしまった…。

と思っていたが、今ネットで調べると、「フィルターの設定」というものがあって、これをうまいこと設定すると、自動分類できそうだ…。ただ、「本物の」アマゾン関係のメールも「標的メール」に分類されそうで、そこをクリアできるのか…。まあ、やってみよう…。

セキュリティーの向上を図ると、「不便さ」は増加する…、という良い例だ…。